Cyber Blog

NLT Secure

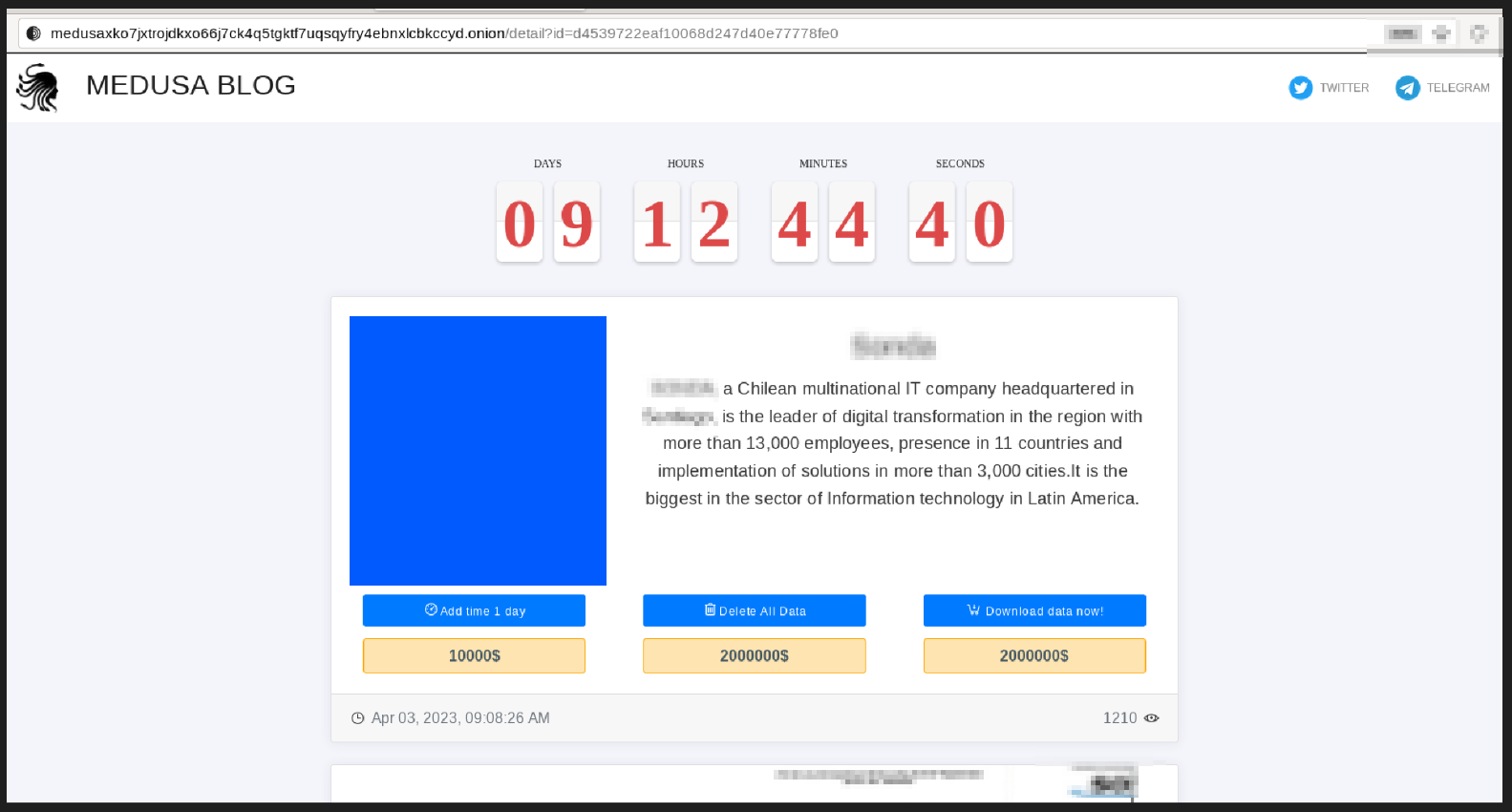

Según información no oficial, antes de que los ciber-criminales hicieran público el pedido de rescate en su blog en la red Tor en el día 3 de abril (2023), la multinacional chilena, que recientemente fue víctima del Medusa Ransomware (o Medusa Blog), ya había informado el incidente a sus clientes y parceros en la semana anterior.

Generando desde entonces preocupación respecto a este actor de amenaza y su presencia en América Latina y, naturalmente, demanda por IoCs e informaciones que ayudaran a protegerse mejor frente este grupo. Sin embargo, el "nombre" "MEDUSA" es utilizado para diferentes familias de malware y operaciones, resultando en errores y confusión.

Aunque sin confirmación de fuente oficial o pública, la empresa afectada habría publicado un reporte en PDF de título "Medusa Ransomware" para detallar el actor de amenaza. Dicho reporte se refiere a "Medusa Ransomware", "MedusaLocker" como siendo lo mismo, pero no son, además, trae elementos de "Medusa Botnet", que es otra operación y malware a parte. Consecuentemente induciendo a fallos en los esfuerzos de los profesionales al generar acciones que mitiguen la amenaza.

De las 5 referencias que trae el documento

solamente una de ellas se refiere a la campaña ciber-criminal que afectó a la empresa chilena, el Medusa Ransomware (o Medusa Blog). De los restantes, uno habla de Medusa Botnet (que también tiene funcionalidades de ransomware que pueden ser accionadas), y los otros 3 trataban de MedusaLocker.

¿COMO DIFERENCIAR?

Un articulo del portal Bleeping Computer del 12 de marzo llama la atención para las confusiones envolviendo el nombre MEDUSA en la ciber-seguridad. Al 21 de marzo Cyborgsecurity publica una descripción del actor de amenaza reafirmando lo que dice el artículo de Bleeping Computer.

Resulta que muchas familias de malware se hacen llamar Medusa, incluyendo:

- Medusa Botnet, una red de bots basada en Mirai con capacidades de ransomware.

- Malware de Android Medusa.

- MedusaLocker, operación de ransomware ampliamente conocida.

- Medusa Ransomware, también llamada Medusa Blog debido a su blog.

Según el autor del artículo, debido al nombre de uso común, han salido a público algunos informes confusos sobre Medusa 'Blog' Ransomware, donde muchos piensan que es lo mismo que MedusaLocker. Sin embargo, las operaciones de ransomware Medusa 'Blog' y MedusaLocker son completamente diferentes.

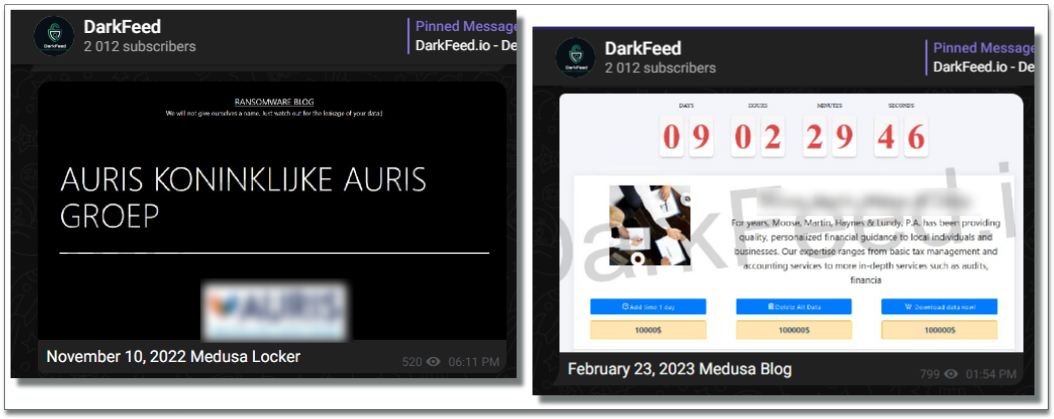

Además, en las publicaciones de DarkFeed (proveedor de inteligencia especializada en ransomware y data leak, recomendada como fuente de pesquisa por SANS Institute) se puede notar la diferenciación de los grupos.

El experto en ransomware Michael Gillespie analizó el encriptador y dijo a BleepingComputer que Medusa 'Blog' encripta archivos usando encriptación AES-256 + RSA-2048 con la biblioteca BCrypt y que este método de cifrado utilizado es diferente al utilizado por MedusaLocker.

MEDUSALOCKER

Se estima que la operación MedusaLocker se lanzó en 2019 (por lo tanto mas antigua) como ransomware "as a service", con numerosos afiliados y notas de rescate variadas como:

- How_to_back_files.html.

- HOW_TO_RECOVER_DATA.html

- how_to_ recover_data.html

- how_to_recover_data.html.marlock01

- instructions.html

- READINSTRUCTION.html

- !!!HOW_TO_DECRYPT!!!

- How_to_recovery.txt

- readinstructions.html

- readme_to_recover_files

- recovery_instructions.html

- HOW_TO_RECOVER_DATA.html

- recovery_instruction.html

Además,

hace uso de una amplia variedad de extensiones en los archivos encriptados.

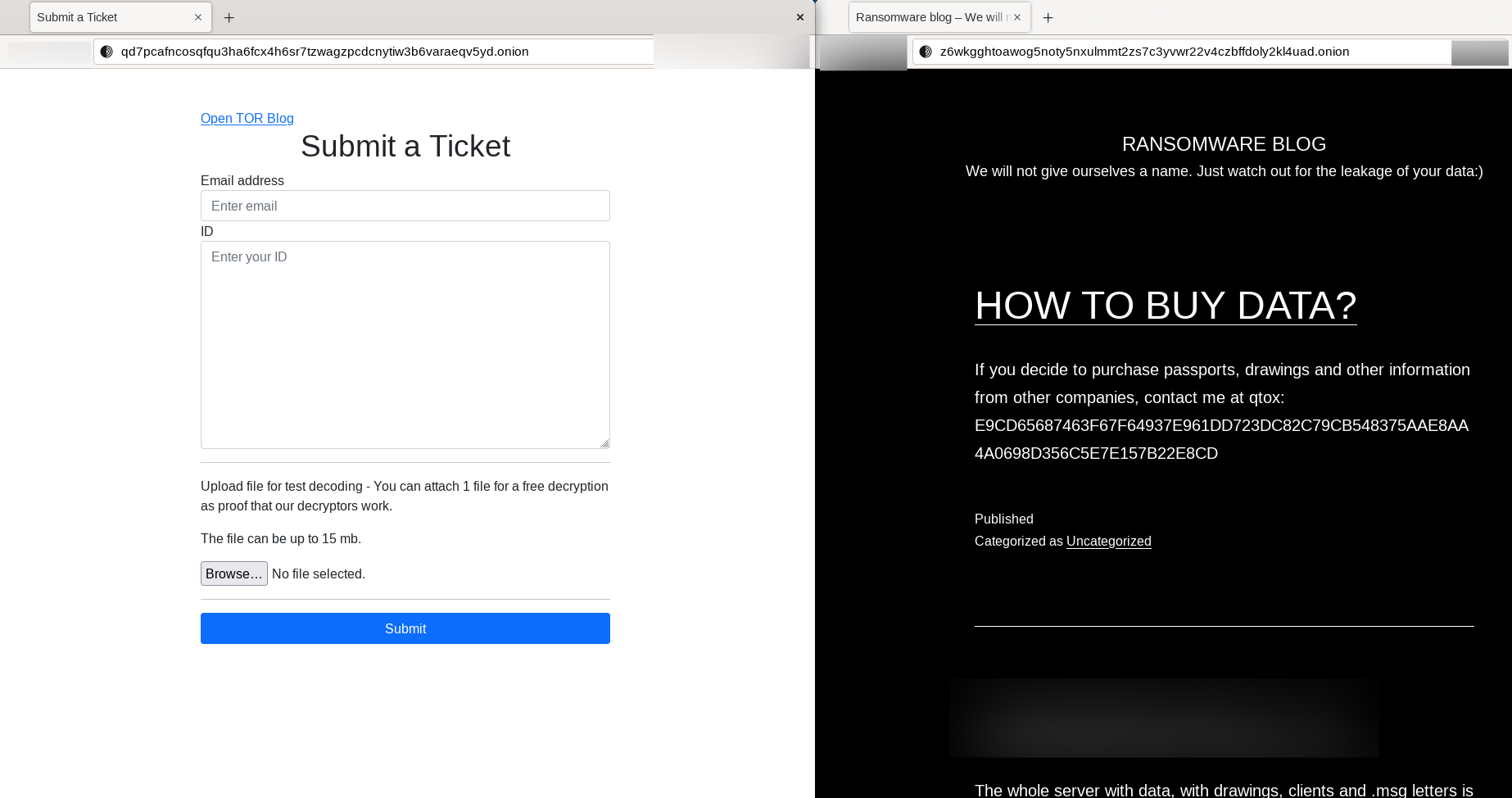

A la fecha de escritura de este informe la operación MedusaLocker utiliza para divulgación y negociación de rescates los siguientes sitios web Tor:

- qd7pcafncosqfqu3ha6fcx4h6sr7tzwagzpcdcnytiw3b6varaeqv5yd.onion.

- z6wkgghtoawog5noty5nxulmmt2zs7c3yvwr22v4czbffdoly2kl4uad.onion.

MEDUSA 'BLOG' RANSOMWARE

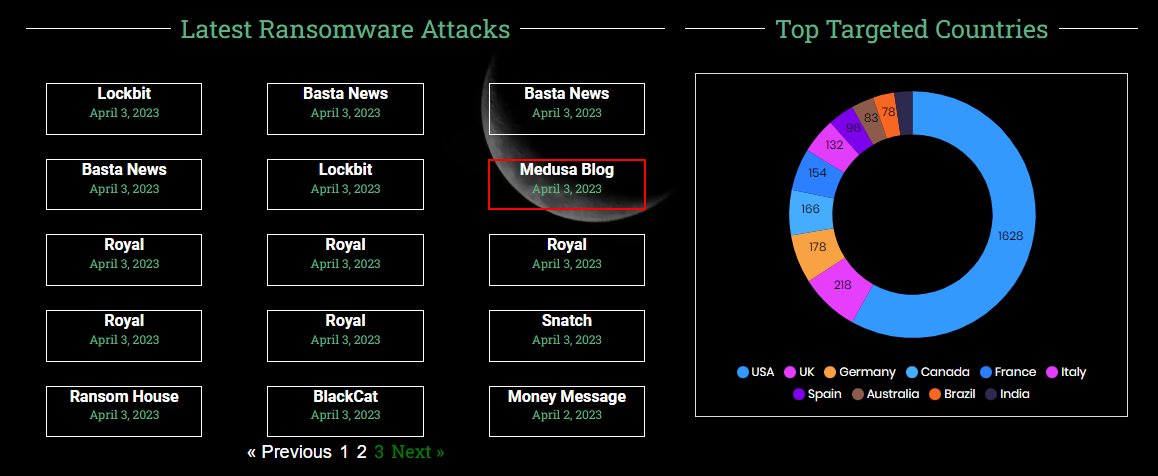

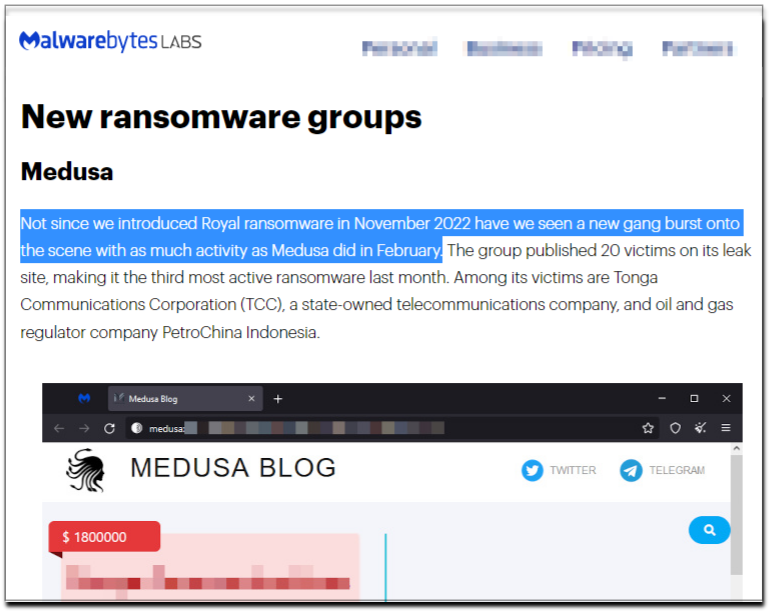

Por otro lado, los registros indican que la operación del ransomware Medusa (Medusa Ransomware o aún Medusa Blog) se lanzó alrededor de junio de 2021. Malwarebytes en su "Ransomware Review" de marzo señaló:

"Desde que presentamos Royal ransomware en noviembre de 2022, no habíamos visto irrumpir en escena una nueva pandilla con tanta actividad como lo hizo Medusa en febrero. El grupo publicó 20 víctimas en su sitio web, lo que lo convirtió en el tercer ransomware más activo el mes pasado."

Medusa 'Blog' Ransomware utiliza una nota de rescate intitulada:

- !!!READ_ME_MEDUSA!!!.txt.

Mientras que

emplea la extensión .MEDUSA a los archivos encriptados, y utiliza el sitio Web Tor, llamado 'Medusa Blog' para divulgación y negociaciones de rescate. Con la siguiente dirección a la fecha de este reporte:

- medusaxko7jxtrojdkxo66j7ck4q5tgktf7uqsqyfry4ebnxlcbkccyd.onion.

CONCLUSION

Muchos actores o grupos de amenaza utilizan el nombre MEDUSA. Intensionalmente o no, parece una forma eficaz de confundir y ralentizar los esfuerzos de defesa. Por lo mismo es importante recordar que en momentos de estrés, frente un riesgo o amenaza inminente, es importante mantener la calma y fomentar el trabajo en equipo con la finalidad de evitar errores debido a la “presión del tiempo”.

Se tratando de ataques de ransomware de manera global, además de bloquear y monitorear debidamente los IoCs, es importante recordar que es (probablemente) consenso común de que los tres principales vectores de entrada en ataques de ransomware son:

- Phishing.

- RDP mal configurado.

- Vulnerabilidades de software.

Por lo que dedicarse al

Hardening de RDP, Gestión de Vulnerabilidades y configurar adecuadamente productos de seguridad de correo electrónico es un buen comienzo para quienes buscan mitigar estas amenazas y no tienen estos puntos al día.

Por otro lado, es importante entender que los vectores de infección de ransomware son diversos y pueden explotar una variedad de vulnerabilidades en los sistemas de una organización. Razón por la cual el

'Awareness' (capacitación de concientización en ciber-amenazas), políticas de software sólidas y soluciones de seguridad actualizadas han demostrado ser también primordiales

para las empresas buscando reducir las posibilidades de infecciones de ransomware.

Dicho esto, sigue lista las medidas de mitigación principales:

- Aplicar adecuadamente el bloqueo de IoCs.

- Revisar los controles de seguridad de los antispam y sandboxing.

- Instruir a sus usuarios sobre el phishing y ayudarlos a reconocerlos (awareness). Realizar concientización permanente para los usuarios sobre este tipo de amenazas.-

- Hacer hardening de RDP.

- Mantener las políticas de software y de ciber-seguridad al día.

- Mantener la gestión de vulnerabilidades al día.

- Implementar y promover el uso de segundo factor de autenticación (2FA).

REFERENCIAS

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa22-181a

- https://www.bleepingcomputer.com/news/security/medusa-ransomware-gang-picks-up-steam-as-it-targets-companies-worldwide/

- https://www.cyborgsecurity.com/threats/emerging-threats/medusa/

- https://blog.cyble.com/2023/02/03/new-medusa-botnet-emerging-via-mirai-botnet-targeting-linux-users/

- https://www.sentinelone.com/blog/how-medusalocker-ransomware-aggressively-targets-remote-hosts/

- https://www.pcrisk.es/guias-de-desinfeccion/11893-medusa-ransomware

- https://blog.segu-info.com.ar/2023/03/medusalocker-nuevo-ransomware-con.html

- https://darkfeed.io/

- https://success.trendmicro.com/dcx/s/solution/000283372?language=en_US

- https://www.malwarebytes.com/blog/threat-intelligence/2023/03/ransomware-review-march-2023

- https://www.packetlabs.net/posts/top-3-ransomware-infection-vectors/

- https://www.sans.org/blog/recommended-sources-for-ransomware-information/

NLT Secure